METODY ZWIĘKSZENIA SKUTECZNOŚCI SYSTEMÓW WERYFIKACJI MÓWCY PRZY POMOCY MODELI ODNIESIENIA

|

|

|

- Antonina Filipiak

- 7 lat temu

- Przeglądów:

Transkrypt

1 METODY ZWIĘKSZENIA SKUTECZNOŚCI SYSTEMÓW WERYFIKACJI MÓWCY RZY OMOCY MODELI ODNIESIENIA ARTUR HERMANOWICZ, BEATA KUŹMIŃSKA-SOŁŚNIA Streszczenie W rozdziale tym opisana została metodologia tworzenia systemów automatycznej weryfikacji mówców. rzedstawiono najczęściej używane metody ekstrakcji cech sygnału mowy oraz klasyfikatory wykorzystywane w zagadnieniu rozpoznawania mówcy. Szczególnie zwrócono uwagę na metody poprawy skuteczności systemów weryfikacji mówcy poprzez zastosowanie różnego rodzaju modeli odniesienia. rzeprowadzona została analiza eksperymentu numerycznego mającego na celu porównanie wyników uzyskanych przy pomocy różnych metod weryfikacji mówcy. Słowa kluczowe: weryfikacja mówcy, model odniesienia, normalizacja wyniku, kwantyzacja wektorowa, mieszanina rozkładów gaussowskich 1. Wprowadzenie Bardzo dynamicznie rozwijający się rynek technologii informatycznych powoduje powstawanie zagrożeń związanych z nieautoryzowanym dostępem do systemów komputerowych, czy też do nowo pojawiających się usług. Stwarza to zapotrzebowanie na nowe metody potwierdzania tożsamości użytkowników. Stosowanie standardowych zabezpieczeń w postaci haseł, kluczy i kart ustępuje pod względem ergonomii i bezpieczeństwa metodom biometrycznym. Ze względu na nieinwazyjność działania oraz brak zapotrzebowania na specjalistyczną aparaturę na uwagę zasługują systemy wykorzystujące sygnał mowy ludzkiej. Zaletą wykorzystania sygnału mowy ludzkiej jako źródła informacji jest wygoda użytkowników systemu. Z jednej strony mowa jest najbardziej naturalnym sposobem przekazywania informacji przez człowieka, z drugiej nie ma potrzeby, aby badana osoba wykonała dodatkową, z jej punktu widzenia zbędną, czynność jak np. cierpliwe wytrzymanie skanowania siatkówki. Jednakże w próbach rozpoznawania osób na podstawie głosu problem stanowi jego duża zmienność oraz wydajność i skuteczność stosowanej metody rozpoznawania. Najskuteczniejsze budowane obecnie systemy wykorzystują modele probabilistyczne, które charakteryzują się jednak dużym zapotrzebowaniem na pamięć i moc obliczeniową. Z drugiej strony występują metody nieparametryczne, które mają znacznie mniejsze wymagania na zasoby systemu przy nieco niższej skuteczności. Uniwersytet Technologiczno-Humanistyczny im. Kazimierza ułaskiego w Radomiu

2 W zadaniu weryfikacji mówcy znaczącą poprawę skuteczności można osiągnąć stosując normalizację wyniku. Efekt ten uzyskiwany jest zarówno poprzez jeden wspólny model odniesienia, jak również poprzez zastosowanie zestawu modeli towarzyszących, stanowiących kohortę mówcy. Warto zwrócić również uwagę na specyfikę zagadnienia identyfikacji i weryfikacji mówcy. Większość zadań klasyfikacji opiera się na obliczeniu wyniku dla pojedynczego elementu. W rozpoznawaniu mówcy decyzja podejmowana jest na podstawie sekwencji elementów, którą stanowią wektory uzyskane z kolejnych fragmentów sygnału mowy. owoduje to konieczność ustalenia metody łączenia wyników cząstkowych w jedną wartość, na podstawie której dojdzie do podjęcia decyzji. W literaturze przedmiotu można znaleźć dwa odmienne podejścia do zliczania wyniku, jak i jego normalizacji na poziomie ramek i na poziomie wypowiedzi. Najczęściej stosowanym jest obliczanie wyniku na poziomie ramek, a wyjątkiem jest metoda kowariancyjna, gdzie następuje to na podstawie całej wypowiedzi. 2. Metody weryfikacji mówcy Weryfikacja głosowa mówcy rozpoczyna się od podania przez użytkownika swojego identyfikatora oraz zarejestrowania wypowiedzi. Wypowiedź ta jest porównywana z modelem tylko tego użytkownika, w celu uzyskania wartości podobieństwa. Jeżeli wartość ta przekracza zadany próg, tożsamość użytkownika zostaje potwierdzona, w przeciwnym wypadku następuje decyzja o odrzuceniu. Weryfikację mówcy można podzielić na zależną bądź niezależną od tekstu wypowiedzi. W przypadku rozpoznawania zależnego od tekstu użytkownik systemu weryfikowany jest na podstawie takiej samej wypowiedzi, na której został zbudowany opisujący go model. W systemie rozpoznawania niezależnego od tekstu użytkownik weryfikowany jest na podstawie wypowiedzi, która nie uczestniczyła w procesie estymacji parametrów modelu. W wyniku działania systemu weryfikacji mówcy mogą pojawić się dwa rodzaje błędów: fałszywej akceptacji FA (ang. false acceptance) oraz fałszywego odrzucenia FR (ang. false rejection). Błędy FA pojawiają się w wyniku zaakceptowania tożsamości osoby niepowołanej, natomiast błędy FR są wynikiem odrzucenia osoby uprawnionej. Odpowiednio dobierając próg decyzyjny można zrównać ze sobą wartości FA i FR uzyskując wskaźnik EER (ang. Equal Error Rate), który często służy do porównywania różnych systemów weryfikacji głosowej użytkownika [3]. Informację o zachowaniu systemu dla dowolnej wartości progowej można odczytać z krzywej DET (ang. detection error trade-off) [15]. Bardzo ważnym etapem w systemach identyfikacji i weryfikacji mówcy jest odpowiednie przygotowanie materiału podlegającego badaniu, czyli sygnału mowy. Na drodze do uzyskania cech sygnału jak najlepiej charakteryzujących mówcę można wyróżnić dwa podetapy. ierwszym z nich jest wstępne przetworzenie sygnału mowy polegające głównie na zastosowaniu technik cyfrowego przetwarzania sygnałów w celu przekształcenia analogowego sygnału akustycznego w cyfrową charakterystykę czasową. W drugim podetapie uzyskany w ten sposób ciąg próbek sygnału mowy jest poddawany dalszemu przetwarzaniu aż do uzyskania pożądanych cech sygnału. W ramach wstępnego przetwarzania sygnału dokonywane są zabiegi: próbkowania, usuwania fragmentów ciszy, preemfaza, podział na ramki i okienkowanie.

3 o zakończeniu etapu wstępnego przetwarzania sygnału mowy następuje właściwe wyznaczanie wektorów cech pozwalających w jak największym stopniu na rozróżnianie mówców. Stosowanych jest do tego celu wiele różnych metod, takich jak: Dyskretna Transformata Fouriera, banki filtrów, liniowa predykcja, analiza cepstralna, transformacja Falkowa [8, 12]. Szczególną uwagę w zagadnieniu rozpoznawania mówcy zwracają na siebie parametry powstałe w wyniku analizy cepstralnej. Należą one do najczęściej stosowanych, a systemy zbudowane z ich wykorzystaniem charakteryzują się bardzo dużą skutecznością. Należą do tej grupy między innymi cepstrum liniowej predykcji LCC (ang. linear prediction cepstral coefficients) i parametry melcepstralne MFCC (ang. mel frequency cepstral coefficients). Systemy rozpoznawania mówcy, w których wykorzystano parametry MFCC charakteryzują się nieco większą skutecznością niż te, które zbudowano wykorzystując parametry LCC. Jest to okupione jednak dużym obciążeniem obliczeniowym. Interesującą techniką modyfikacji parametrów jest tzw. odejmowanie cepstralne CMS (ang. cepstral mean subtraction). olega ona na odjęciu od wektorów parametrów ich wartości średniej. Ta prosta modyfikacja pozwala na zredukowanie wpływu kanału transmisyjnego na sygnał [6]. Będąc w posiadaniu bazy parametrów przekształconego sygnału mowy, można przystąpić do estymacji modelu na etapie trenowania systemu lub, jeżeli jest to sygnał testowy, do podejmowania decyzji weryfikacyjnej. Ze względu na różnorodność zastosowań i potrzeb zadania rozpoznawania mówców stosowanych jest na tym etapie wiele różnych metod klasyfikacji obrazów. Na szczególną uwagę zasługuje grupa metod nieparametrycznych, wywodzących się z algorytmu najbliższego sąsiada NN (ang. nearest neighbour) [3], które charakteryzują się brakiem założeń do charakteru rozkładu cech. Najwyższą wydajność przy jednocześnie wysokiej skuteczności osiąga kwantyzacja wektorowa VQ (ang. vector quantization). W metodzie tej wysoką wydajność osiągnięto poprzez zredukowanie liczby zapamiętanych wzorców poprzez jeden z algorytmów grupowania (ang. clustering) [9]. W systemach, w których największy nacisk kładziony jest na skuteczność kosztem nieco niższej wydajności, stosowane są najczęściej metody probabilistyczne opierające się na przybliżaniu rozkładów cech mówców przy pomocy rozkładów prawdopodobieństwa. Do grupy tej należą metody wykorzystujące ukryte łańcuchy Markowa HMM (ang. Hidden Markov Models) oraz GMM (ang. Gaussian mixture models) [17]. W systemach zbudowanych na modelu GMM często stosuje się ze względu na wydajność wersje z diagonalnymi macierzami kowariancji GMMd. Są one również bardziej odporne na niską liczbę wektorów uczących niż ich odpowiedniki z pełnymi macierzami kowariancji GMMf [10, 17]. Kolejną metodą często stosowaną do rozpoznawania mówcy jest zastosowanie sztucznych sieci neuronowych ANN (ang. artificial neural networks). Do najczęściej stosowanych należą: sieci jednokierunkowe wielowarstwowe, sieci samoorganizujące się oraz sieci o radialnych funkcjach bazowych. Dobre rezultaty kosztem znaczącego nakładu obliczeniowego pamięciowego uzyskuje się stosując klasyfikator SVM (ang. support vector machines). [12]. Ciekawym podejściem jest metoda kowariancyjna CM (ang. covariance modeling) [19, 20], w której stosuje się rozpoznawanie na podstawie całych wypowiedzi (ang. utterance level scoring). W innych metodach wynik uzyskiwany jest jako kombinacja wyników cząstkowych obliczonych dla poszczególnych ramek.

4 3. Zastosowanie modeli odniesienia Wynik porównania S(X) wypowiedzi testowej X z modelem mówcy jest obarczony wieloma czynnikami mającymi niekorzystny wpływ na wynik rozpoznania. Czynniki te powodują, że wynik uzyskany przy różnym ich wpływie może uzyskiwać znacząco różne wartości. Dużą rolę odgrywa tu wpływ warunków uzyskiwania nagrania wypowiedzi. Miejsce, w którym nastąpiło pobranie wypowiedzi testowej, będzie miało tym większy wpływ na wynik S(X) im większa będzie różnica pomiędzy nim a miejscem, w którym dokonana została rejestracja mówcy w systemie i nagrane zostały wypowiedzi treningowe. Rodzi to również niebezpieczeństwo takie, że osoba, która będzie próbowała podać się za użytkownika systemu i dokona rejestracji wypowiedzi w warunkach zbliżonych do tych, w których mówca autentyczny dostarczył wypowiedzi treningowych, uzyska wynik zbliżony do ofiary. Stąd też zaleca się, aby materiał, który jest wykorzystywany do tworzenia modeli, był pobierany w różnych miejscach. Zastosowany typ mikrofonu oraz charakterystyka kanału, którym przenoszona jest mowa, jak np. linia telefoniczna, mają również znaczny wpływ na wartość uzyskanego wyniku porównania. Zauważono, że osoba, której wypowiedź testową zarejestruje się przy pomocy jednego typu mikrofonu, uzyska wynik znacznie bliższy wszystkim użytkownikom, których modele zostały utworzone na podstawie nagrań uzyskanych mikrofonem tego typu [4]. owyższe czynniki można zaliczyć do grupy wpływów niezależnych od wypowiedzi. Dodatkowo wpływ na rozrzut wartości wyniku porównania mają czynniki zależne od wypowiedzi. Można tu wymienić: charakterystykę traktu głosowego mówcy, zawartość lingwistyczną wypowiedzi i jakość mowy [17]. Rozpoznawanie mówcy jest trudnym zadaniem ze względu na dużą zmienność głosu ludzkiego. Duże różnice występują w miarę upływu czasu pomiędzy rejestracją wypowiedzi, w zależności od zdrowia i stanu emocjonalnego. W celu wyeliminowania, a przynajmniej zredukowania wpływu dodatkowych czynników stosuje się normalizację wyniku rozpoznawania [2, 6, 7, 17]. Normalizacja wyniku polega na tym, że wypowiedź testowa porównywana jest nie tylko z wybranym modelem mówcy, ale również z zestawem modeli mówców (ang. background models), zwanych również kohortą (ang. cohort) mówcy lub z jednym wspólnym modelem odniesienia (ang. world model). Ma ona szczególne znaczenie dla weryfikacji mówcy, gdyż uzyskany wynik w odniesieniu do wyniku lub wyników modeli towarzyszących, jest w większym stopniu funkcją wypowiadającego się mówcy i jest mniej wrażliwy na zmienność niezależną od autora wypowiedzi. Umożliwia to ustalenie progu dla decyzji weryfikacyjnej, w mniejszym stopniu podatnego na zawartość wypowiedzi. odczas identyfikacji ta sama wypowiedź jest porównywana z modelami wszystkich mówców, a wybierany jest mówca z maksymalnym dopasowaniem, co niweluje wpływ zawartości wypowiedzi na uzyskany wynik i nie ma potrzeby jego normalizacji [17]. W większości przypadków normalizację wyniku rozpoznawania stosuje się w systemach weryfikacji opartych na probabilistycznym modelu GMM [14, 17, 18], co umożliwia przejście od porównywania funkcji wiarygodności do testu ilorazu wiarygodności. ozytywne rezultaty uzyskano również, wykorzystując normalizację w modelu kowariancyjnym [19, 20], opartym na ukrytych łańcuchach Markowa [16], a także w systemach z kwantyzacją wektorową [5, 13].

5 Ogólna idea normalizacji wyniku polega na wykorzystaniu testu ilorazu wiarygodności (ang. likelihood ratio). Iloraz ten podczas weryfikacji przyjmuje postać [17]: l ( l X ) ( l X ). = (1) W powyższym wzorze X oznacza sekwencję wektorów uzyskaną z wypowiedzi testowej, (l X) jest prawdopodobieństwem, że jest to mówca o modelu l, jeżeli została zaobserwowana wypowiedź X, ( λ X) jest prawdopodobieństwem tego, że wypowiedź nie należy do mówcy o modelu l. Stosując regułę Bayes'a, uzyskujemy: ( X λ) ( λ) λ = ( X λ) ( λ) ( X λ) ( λ) ( X λ) ( λ). = (2) Zakładając, że prawdopodobieństwo wystąpienia każdego mówcy jest jednakowe, zależność redukuje się do: ( X λ) λ = (3) ( X λ). W systemach opartych na GMM zależność ta jest logarytmowana i uzyskuje się logarytmiczny iloraz wiarygodności (ang. log likelihood ratio) [17]: = λog p( X λ) λog p( X λ) Λ. (4) Ze względu na właściwości logarytmu możliwe jest w powyższym wzorze zastąpienie ilorazu różnicą, a korzystając z tego, że stosunek prawdopodobieństw jest równy stosunkowi gęstości prawdopodobieństw, możliwe stało się wprowadzenie wyników uzyskiwanych z modelu GMM. ozostaje problem uzyskania wartości prawdopodobieństwa, że wypowiedź nie została wygenerowana przez danego mówcę. Jedną z możliwości jest przybliżenie tej wartości średnią uzyskaną z wszystkich innych modeli różnych od sprawdzanego mówcy. Zwiększa to jednak nakład obliczeń związanych z testem. Dla systemów z dużą liczbą użytkowników rozwiązanie to może okazać się niewykonalne ze względu na czas obliczeń. Z tego względu ogranicza się liczbę dodatkowych modeli, dla których wykonywane są obliczenia. rzy ustalonych B modelach stanowiących kohortę logarytmiczną funkcję wiarygodności dla mówców odniesienia można obliczyć [17]:

6 log p B 1 log p( X lb ) = B b= 1 l. (5) Dla systemu VQ w pracy [13] przyjęto zamiast wzoru (3) postać: S Norm = B 1 B S b= 1 S Coh b, (6) gdzie B jest liczbą modeli stanowiących kohortę mówcy, a S b Coh (X) oznacza wynik uzyskany przez b-tego mówcę należącego do kohorty. Inną możliwością zastosowania kohorty mówcy do normalizacji wyniku rozpoznawania jest skorzystanie z zależności [2]: S = µ σ S Norµ, (7) gdzie µ oraz σ są wyznaczonymi parametrami na podstawie wyników modeli kohorty w fazie uczenia systemu (Z-Norm) lub na podstawie wypowiedzi testowej w trakcie funkcjonowania systemu (T-Norm). Druga z tych metod jest uznawana za skuteczniejszą, ze względu na większą odporność na warunki niedopasowania, kiedy system działa w nieco innych warunkach niż był tworzony. W przypadku T-Normalizacji istnieje jeszcze możliwość wykorzystywania kohorty, której uczestnicy są wyznaczeni w fazie trenowania systemu (ang. offline cohort selection) lub na podstawie wyników uzyskanych z wypowiedzi testowej X (ang. online cohort selection). Druga metoda pomimo większej wymaganej liczby obliczeń przynosi lepsze rezultaty dzięki kohorcie dobranej do aktualnej wypowiedzi [13]. Zaleca się, aby na członków kohorty dobierani byli mówcy jak najbardziej podobni pod względem charakterystyki głosu do wybranego mówcy [4, 13]. Ma to na celu zwiększenie separacji pomiędzy wynikami mówców autentycznych i podających się za nich. Jeżeli badany mówca uzyska wysoki wynik i wyniki kohorty będą również wysokie, to zostanie on zredukowany. Jeżeli jednak uzyska on wysoki wynik przy równocześnie niskim wyniku mówców odniesienia, to jego wynik pozostanie wysoki. W pracy [17] sprawdzono jednak, że takie zawężanie kohorty do jedynie mówców zbliżonych do danego niekoniecznie musi dawać dobre rezultaty. Dobór podobnych głosów do zestawu modeli odniesienia opiera się na założeniu, że potencjalna osoba podszywająca się będzie miała podobny głos lub przynajmniej będzie próbowała naśladować mówcę autentycznego. Stwarza to niebezpieczeństwo narażenia się na atak osoby o zupełnie odmiennym głosie, np. mężczyzny udającego kobietę. Eksperyment z mówcami włączonymi do kohorty, którzy mieli zarówno głosy podobne, jak i różne od mówcy autentycznego dał lepsze rezultaty. Alternatywą dla stosowania kohorty mówcy może być zastosowanie jednego wspólnego modelu odniesienia [14, 18]. Zaletami takiego rozwiązania są: mniejsza liczba koniecznych obliczeń w celu uzyskania wyniku i brak problemów z doborem uczestników kohorty. Mniejsza liczba obliczeń wiąże się z tym, że wynik podczas weryfikacji użytkownika wy-

7 znaczany jest tylko dla dwóch modeli: sprawdzanego mówcy i modelu odniesienia. W przypadku kohorty wynik ten musi być wyznaczany dla tylu modeli, ile liczy kohorta oprócz sprawdzanego mówcy. W podejściu tym model odniesienia λ tworzony jest z nagrań głosów dużej liczby użytkowników, zazwyczaj wszystkich zarejestrowanych w systemie. Często stosowanym rozwiązaniem jest również tworzenie modeli odniesienia zależnych od płci, wieku, stosowanego mikrofonu itp. [2, 18]. ozytywne rezultaty osiągane przez naukowców stosujących normalizację wyniku rozpoznawania mówcy skłaniają do uwzględnienia tego narzędzia w celu poprawy skuteczności systemu weryfikacji mówcy. Większość dotychczas przeprowadzonych badań w tym zakresie skupia się na zastosowaniu normalizacji wyniku w systemach opartych na modelu GMM. Jest to spowodowane ich wysoką skutecznością. Dalsza poprawa uzyskiwanych wyników poprzez zastosowanie modelu lub modeli odniesienia prowadzi do powstania najskuteczniejszych obecnie systemów rozpoznawania mówcy. Jednakże w zastosowaniach, w których mniejszy nacisk kładzie się nie tylko na skuteczność, lecz również na wydajność, lepszym wyborem zdaje się być wykorzystanie nieparametrycznej metody VQ. Badania nad normalizacją wyniku rozpoznawania przy wykorzystaniu tej metody są jednak rzadziej i mniej chętnie przeprowadzane. W pracy [11] zaproponowano rozwiązanie polegające na zastosowaniu modelu odniesienia w celu poprawy skuteczności systemu weryfikacji mówcy zbudowanego w oparciu o algorytm VQ. W rozwiązaniu tym przyjęto wykorzystanie kohorty mówcy. Wykorzystana została tu znacznie większa wydajność systemu zbudowanego w oparciu o algorytm VQ w stosunku do modelu GMM. Wykorzystanie więcej niż jednego modelu odniesienia nie stanowi zatem problemu obliczeniowego. Z drugiej strony wykorzystany został fakt, że modele mówców kohorty i tak już istnieją w systemie, z czego wynika brak potrzeby tworzenia dodatkowych modeli. Wybrana została technika T-normalizacji, która charakteryzuje się większą odpornością na warunki niedopasowania niż Z-normalizacja. Jest to okupione nieco większym nakładem obliczeniowym. Ze względu jednak na szybkość obliczeń wykorzystywanej metody VQ ten dodatkowy nakład obliczeniowy ma mniejsze znaczenie niż dodatkowy wzrost skuteczności. Najistotniejszą cechą wyróżniającą tę metodę jest wybór normalizacji na poziomie poszczególnych ramek wypowiedzi. Normalizacja na poziomie wypowiedzi opiera się na założeniu, że mówcy należący do kohorty będą w wystarczającym stopniu reprezentować rozkład potencjalnych osób podszywających się za użytkowników systemu. Uwzględnienie tego pozwala na lepsze odseparowanie wyników uzyskanych przez mówców autentycznych od osób fałszywych. Zastosowanie normalizacji na podstawie ramek stwarza jednak dodatkową możliwość. Ze względu na to, że każdy pojedynczy wektor uzyskany z wypowiedzi normalizowany jest wynikami innych mówców, możliwe jest bardziej dokładne sprawdzenie tożsamości użytkownika. Wynika to z tego, że dalszym obliczeniom nie jest poddawany uśredniony wynik, tylko uwzględniane jest znaczenie poszczególnych fonemów. W przypadku, gdy wektor testowy będzie blisko centroidu mówcy i blisko centroidów mówców kohorty, jego wpływ na wynik zostanie zredukowany, gdyż jest on powszechny dla innych mówców. Gdy jednak wektor ten będzie znajdował się blisko centroidu mówcy i daleko od centroidów kohorty, jego wpływ na wynik będzie znacznie większy.

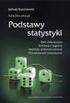

8 Dodatkowo uwzględniono dwa warianty metody. W pierwszym, oznaczonym FBSN1 (ang. frame based score normalization), normalizacja odbywa się tak jak w analogicznych systemach, czyli wynik mówcy sprawdzanego nie jest włączany do sumy mianownika. W wariancie drugim, oznaczonym FBSN2, jest on włączany. Dzięki temu uzyskane wyniki cząstkowe będą się zawsze mieścić w przedziale od zera do jedności, co powinno dać większą odporność na dane odstające, kiedy pojedyncza błędna wartość ma duży wpływ na uzyskany wynik. W podejściach z kohortą zakłada się, że mówcy ją stanowiący reprezentują możliwie dobrze potencjalnych włamywaczy a mówca autentyczny nie jest uwzględniany. Zauważyć jednak można, że gdy tworzony jest wspólny model odniesienia dla metody GMM, to jego parametry estymowane są zwykle na podstawie wypowiedzi wszystkich użytkowników systemu, a zatem również badanego mówcy autentycznego. 4. Wyniki badań Eksperyment został przeprowadzony w oparciu o autorskie środowisko programowe napisane w języku C++. Zawiera ono implementacje najważniejszych metod rozpoznawania mówców, przetwarzania sygnałów, wyznaczania cech z sygnału mowy, pracy na zadanym zasobie mowy oraz wyznaczania błędów. W celu uzyskania wyników wykorzystany został polski zasób mowy ROBOT [1]. Do utworzenia modeli mówców wykorzystana została pierwsza sesja ze zbioru Z3 (5 wypowiedzi po jednym powtórzeniu). Na etapie testowania wykorzystany został zbiór Z4 (po 11 wypowiedzi dla każdego mówcy). W celu przeprowadzenia testu w bardziej realistycznych warunkach utworzonych zostało tylko 10 modeli mówców dla każdej badanej metody, natomiast do testowania wykorzystano wszystkich 30 mówców zasobu. Umożliwia to obserwację zachowania systemu na próby rejestracji niepowołanych osób, które nie posiadają swoich modeli w systemie. Sygnał mowy podległ identycznemu przetwarzaniu zarówno na etapie tworzenia modeli, jak również podczas przeprowadzania testu weryfikacji. o usunięciu fragmentów ciszy na podstawie kryterium energetycznego, sygnał był poddawany preemfazie, dzielony na ramki 20 ms z zakładką 10 ms. Zastosowano okno Hamminga. W ten sposób wyodrębnione ramki zostały przekształcone do parametrów LC 12 rzędu, a następnie do LCC 18 rzędu. Zastosowano technikę CMS. Modele odniesienia dla metod GMMd i GMMf zostały wytworzone z wszystkich wypowiedzi uczących mówców zarejestrowanych w systemie, w tym wypadku dziesięciu. Kohortę dla metod FBSN1 i FBSN2 stanowili również wszyscy mówcy zarejestrowani w systemie, czyli liczebności kohort wyniosły odpowiednio 9 i 10. Różnica spowodowana jest tym, że metoda FBSN1 nie dopuszcza, aby badany mówca stanowił część swej kohorty. o utworzeniu modeli mówców nastąpiła faza testowania, w wyniku której wyznaczono błędy oraz wykreślono krzywe DET charakteryzujące badane systemy dla dowolnie obranej wartości progowej. Wyznaczono krzywe dla najlepszych spośród badanych systemów weryfikacji bez modelu odniesienia (rys. 1), jak również dla systemów wykorzystujących model lub modele odniesienia (rys. 2). Ze względu na niską liczbę wektorów uczących nie było możliwe utworzenie modelu GMMf rzędu wyższego niż 8. Miało to również wpływ na wykorzystywany przez tę meto-

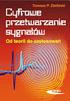

9 dę model odniesienia. GMMf-LR ósmego rzędu osiągnął gorsze rezultaty niż GMMf-LR czwartego rzędu. Rys. 1. Krzywa DET dla systemów weryfikacji bez normalizacji wyniku 5. Wnioski Na podstawie uzyskanych wyników widoczne jest, że zastosowanie normalizacji wyniku, zarówno poprzez kohortę, jak i wspólny model odniesienia, przynosi znaczny wzrost skuteczności systemu weryfikacji mówcy. W warunkach trudnych (krótkie wypowiedzi, niska liczba wektorów uczących i testowych) powstają problemy z estymacją macierzy kowariancji dla modeli GMM. Mimo tego widoczna jest skuteczność tej metody (rys. 1). omimo niższego możliwego do uzyskania rzędu modelu metoda GMMf uzyskała znacznie niższą stopę błędów niż pozostałe metody. W kategorii metod wykorzystujących model odniesienia najgorsze wyniki uzyskała klasyczna metoda T-normalizacji w połączeniu z algorytmem VQ. Metody FBSN1 i FBSN2 okazały się być znacząco lepszym rozwiązaniem normalizacji wyniku dla kwantyzacji

10 wektorowej. Widoczne jest (rys. 2), że zastosowanie normalizacji na podstawie pojedynczych ramek daje rezultaty konkurencyjne z metodami GMM-LR. Uwzględniając znacznie mniejsze zapotrzebowanie tych metod na moc obliczeniową ich wykorzystanie staje się celowe. Rys. 2. Krzywa DET dla systemów weryfikacji z normalizacją wyniku 6. Bibliografia [1] ADAMCZYK B., ADAMCZYK K., TRAWIŃSKI K.: Zasób mowy ROBOT, Biuletyn Instytutu Automatyki i Robotyki WAT, nr 12, 2000, s [2] AUCKENTHALER R., CAREY M., LLOYD-THOMAS H.: Score normalization for text-independent speaker verification systems, Digital Signal rocessing, vol. 10, 2000, pp [3] CAMBELL J..: Speaker recognition: A tutorial, roceedings of the IEEE, vol. 85, no. 9, 1997, pp

11 [4] DODDINGTON G., RZYBOCKI M.,. MARTIN A., REYNOLDS D.: The NIST speaker recognition evaluation Overview, methodology, systems, results, perspective, Speech Communication, vol. 31, no. 2-3, 2000, pp [5] FINAN R. A., SAELUK A. T., DAMER R. I.: Impostor cohort selection for score normalization in speaker verification, attern Recognition Letters, vol. 18, 1997, pp [6] FURUI S.: Recent advances in speaker recognition, attern Recognition Letters, vol. 18, 1997, pp [7] FURUI S., ROSENBERG A.: Speaker verification [in:] The Digital Signal rocessing Handbook. MADISETTI V. K., WILLIAMS D. B. [eds.], CRC ress, [8] HERMANOWICZ A.: Features for automatic speaker recognition, [in:] Computer science in the age of XXI century. Computer technologies in science, technology and education. JASTRIEBOW A., KUŹMIŃSKA-SOŁŚNIA B., RACZYŃSKA M. [eds.], Technical University of Radom, ITE-IB, Radom 2012, pp [9] HERMANOWICZ A., KOWALIK S.: Rozpoznawanie mówcy w oparciu o algorytm kwantyzacji wektorowej i jego modyfikacje, [w:] Informatyka w dobie XXI wieku. Nowoczesne systemy informatyczne i ich zastosowania. JASTRIEBOW A. [red.], Wydawnictwo olitechniki Radomskiej, Radom 2008, s [10] HERMANOWICZ A.: Metody porównywania rozkładów gęstości prawdopodobieństwa stosowane do automatycznego rozpoznawania mówców, [w:] Informatyka w dobie XXI wieku. Nowoczesne systemy informatyczne i ich zastosowania. JASTRIEBOW A. [red.], Wydawnictwo olitechniki Radomskiej, Radom 2008, s [11] HERMANOWICZ A.: Normalizacja wyniku weryfikacji mówcy oparta na ramkach w systemach z kwantyzacją wektorową, [w:] Informatyka w dobie XXI wieku. Technologie informatyczne w nauce, technice i edukacji. JASTRIEBOW A. [red.], olitechnika Radomska, ITE-IB, Radom 2009, s [12] KINNUNEN T., HAIZHOU L.: An overview of text-independent speaker recognition: From features to supervectors, Speech Communication, vol. 52(1), 2010, pp [13] KINNUNEN T., KAROV E., FRANTI.: Efficient online cohort selection method for speaker verification, International Conference on Spoken Language rocessing ICSL, vol. 3, 2004, pp [14] MARKOV K., NAKAGAWA S.: Frame level likelihood normalization for textindependent speaker identification using Gaussian mixture models. The 4th International Conference on Spoken Language rocessing ICSL, hiladelphia, 1996, pp [15] MARTIN A., DODDINGTON G., KAMM T., ORDOWSKI M., RZYBOCKI M.: The DET curve in assessment of detection task performance, Eurospeech 1997, vol. 4, 1997, pp [16] MATSUI T., FURUI S.: Likelihood normalization for speaker verification using a phoneme- and speaker-independent model, Speech Communication, vol. 17, 1995, pp [17] REYNOLDS D. A.: Speaker identification and verification using Gaussian mixture speaker models, Speech Communication, vol. 17, no. 1-2, 1995, pp

12 [18] REYNOLDS D. A., QUATIERI T., DUNN R.: Speaker verification using adapted Gaussian mixture speaker models, Digital Signal rocessing, vol. 10, no. 1-3, 2000, pp [19] ZILCA R.: Text-independent speaker verification using covariance modeling, IEEE Signal rocessing Letters, vol. 8, no. 4, 2001, pp [20] ZILCA R.: Text-independent speaker verification using utterance level scoring and covariance modeling, IEEE Transactions on Speech and Audio rocessing, vol. 6, no. 10, 2002, pp METHODS OF IMROVING EFFICIENCY OF SEAKER VERIFICATION SYSTEMS USING BACKGROUND MODELS Abstract In this chapter methodology of creation of automatic speaker verification systems is described. The most often used methods of feature extraction from speech signal and classifiers used in speaker recognition task are presented. In particular, attention was paid to the methods of improving the efficiency of speaker verification systems through the use of various types of background models. Analysis of numerical experiment was performed in order to compare results obtained using different methods of speaker verification. Key words: speaker verification, background model, score normalization, vector quantization, Gaussian mixture models

Automatyczne rozpoznawanie mowy - wybrane zagadnienia / Ryszard Makowski. Wrocław, Spis treści

Automatyczne rozpoznawanie mowy - wybrane zagadnienia / Ryszard Makowski. Wrocław, 2011 Spis treści Przedmowa 11 Rozdział 1. WPROWADZENIE 13 1.1. Czym jest automatyczne rozpoznawanie mowy 13 1.2. Poziomy

Automatyczne rozpoznawanie mowy - wybrane zagadnienia / Ryszard Makowski. Wrocław, 2011 Spis treści Przedmowa 11 Rozdział 1. WPROWADZENIE 13 1.1. Czym jest automatyczne rozpoznawanie mowy 13 1.2. Poziomy

AKUSTYKA MOWY. Podstawy rozpoznawania mowy część I

AKUSTYKA MOWY Podstawy rozpoznawania mowy część I PLAN WYKŁADU Część I Podstawowe pojęcia z dziedziny rozpoznawania mowy Algorytmy, parametry i podejścia do rozpoznawania mowy Przykłady istniejących bibliotek

AKUSTYKA MOWY Podstawy rozpoznawania mowy część I PLAN WYKŁADU Część I Podstawowe pojęcia z dziedziny rozpoznawania mowy Algorytmy, parametry i podejścia do rozpoznawania mowy Przykłady istniejących bibliotek

Algorytmy decyzyjne będące alternatywą dla sieci neuronowych

Algorytmy decyzyjne będące alternatywą dla sieci neuronowych Piotr Dalka Przykładowe algorytmy decyzyjne Sztuczne sieci neuronowe Algorytm k najbliższych sąsiadów Kaskada klasyfikatorów AdaBoost Naiwny

Algorytmy decyzyjne będące alternatywą dla sieci neuronowych Piotr Dalka Przykładowe algorytmy decyzyjne Sztuczne sieci neuronowe Algorytm k najbliższych sąsiadów Kaskada klasyfikatorów AdaBoost Naiwny

Metoda weryfikacji mówcy na podstawie nieuzgodnionej wypowiedzi

BIULETYN INSTYTUTU AUTOMATYKI I ROBOTYKI NR, 005 Metoda weryfikacji mówcy na podstawie nieuzgodnionej wypowiedzi Leszek GRAD Zakład Automatyki, Instytut Teleinformatyki i Automatyki WAT, ul. Kaliskiego,

BIULETYN INSTYTUTU AUTOMATYKI I ROBOTYKI NR, 005 Metoda weryfikacji mówcy na podstawie nieuzgodnionej wypowiedzi Leszek GRAD Zakład Automatyki, Instytut Teleinformatyki i Automatyki WAT, ul. Kaliskiego,

Omówienie różnych metod rozpoznawania mowy

Omówienie różnych metod rozpoznawania mowy Na podstawie artykułu: Comparative study of automatic speech recognition techniques Beniamin Sawicki Wydział Inżynierii Mechanicznej i Robotyki Inżynieria Akustyczna

Omówienie różnych metod rozpoznawania mowy Na podstawie artykułu: Comparative study of automatic speech recognition techniques Beniamin Sawicki Wydział Inżynierii Mechanicznej i Robotyki Inżynieria Akustyczna

TWORZENIE MODELU AKUSTYCZNEGO NA POTRZEBY WERYFIKACJI MÓWCY PRZY UŻYCIU UKRYTYCH MODELI MARKOWA

MODELOWANIE INŻYNIERSKIE ISSN 1896-771X 40, s. 249-256, Gliwice 2010 TWORZENIE MODELU AKUSTYCZNEGO NA POTRZEBY WERYFIKACJI MÓWCY PRZY UŻYCIU UKRYTYCH MODELI MARKOWA IWONA WANAT MAREK IWANIEC Katedra Automatyzacji

MODELOWANIE INŻYNIERSKIE ISSN 1896-771X 40, s. 249-256, Gliwice 2010 TWORZENIE MODELU AKUSTYCZNEGO NA POTRZEBY WERYFIKACJI MÓWCY PRZY UŻYCIU UKRYTYCH MODELI MARKOWA IWONA WANAT MAREK IWANIEC Katedra Automatyzacji

ROZPOZNAWANIE SYGNAŁÓW FONICZNYCH

Przetwarzanie dźwięków i obrazów ROZPOZNAWANIE SYGNAŁÓW FONICZNYCH mgr inż. Kuba Łopatka, p. 628 klopatka@sound.eti.pg.gda.pl Plan wykładu 1. Wprowadzenie 2. Zasada rozpoznawania sygnałów 3. Parametryzacja

Przetwarzanie dźwięków i obrazów ROZPOZNAWANIE SYGNAŁÓW FONICZNYCH mgr inż. Kuba Łopatka, p. 628 klopatka@sound.eti.pg.gda.pl Plan wykładu 1. Wprowadzenie 2. Zasada rozpoznawania sygnałów 3. Parametryzacja

Seminarium DSP AGH. Przegląd technik zwiększających wydajność obliczeniową algorytmów weryfikacji mówcy opartych o modelowanie GMM-UBM oraz HMM

Seminarium DSP AGH Przegląd technik zwiększających wydajność obliczeniową algorytmów weryfikacji mówcy opartych o modelowanie GMM-UBM oraz HMM Michał Salasa 06.03.2014, Kraków Przedstawienie problemu Systemy

Seminarium DSP AGH Przegląd technik zwiększających wydajność obliczeniową algorytmów weryfikacji mówcy opartych o modelowanie GMM-UBM oraz HMM Michał Salasa 06.03.2014, Kraków Przedstawienie problemu Systemy

KATEDRA SYSTEMÓW MULTIMEDIALNYCH. Inteligentne systemy decyzyjne. Ćwiczenie nr 12:

KATEDRA SYSTEMÓW MULTIMEDIALNYCH Inteligentne systemy decyzyjne Ćwiczenie nr 12: Rozpoznawanie mowy z wykorzystaniem ukrytych modeli Markowa i pakietu HTK Opracowanie: mgr inż. Kuba Łopatka 1. Wprowadzenie

KATEDRA SYSTEMÓW MULTIMEDIALNYCH Inteligentne systemy decyzyjne Ćwiczenie nr 12: Rozpoznawanie mowy z wykorzystaniem ukrytych modeli Markowa i pakietu HTK Opracowanie: mgr inż. Kuba Łopatka 1. Wprowadzenie

Problem eliminacji nieprzystających elementów w zadaniu rozpoznania wzorca Marcin Luckner

Problem eliminacji nieprzystających elementów w zadaniu rozpoznania wzorca Marcin Luckner Wydział Matematyki i Nauk Informacyjnych Politechnika Warszawska Elementy nieprzystające Definicja odrzucania Klasyfikacja

Problem eliminacji nieprzystających elementów w zadaniu rozpoznania wzorca Marcin Luckner Wydział Matematyki i Nauk Informacyjnych Politechnika Warszawska Elementy nieprzystające Definicja odrzucania Klasyfikacja

SYSTEMY UCZĄCE SIĘ WYKŁAD 10. PRZEKSZTAŁCANIE ATRYBUTÓW. Dr hab. inż. Grzegorz Dudek Wydział Elektryczny Politechnika Częstochowska.

SYSTEMY UCZĄCE SIĘ WYKŁAD 10. PRZEKSZTAŁCANIE ATRYBUTÓW Częstochowa 2014 Dr hab. inż. Grzegorz Dudek Wydział Elektryczny Politechnika Częstochowska INFORMACJE WSTĘPNE Hipotezy do uczenia się lub tworzenia

SYSTEMY UCZĄCE SIĘ WYKŁAD 10. PRZEKSZTAŁCANIE ATRYBUTÓW Częstochowa 2014 Dr hab. inż. Grzegorz Dudek Wydział Elektryczny Politechnika Częstochowska INFORMACJE WSTĘPNE Hipotezy do uczenia się lub tworzenia

PRACA DYPLOMOWA INŻYNIERSKA

AKADEMIA GÓRNICZO-HUTNICZA IM. STANISŁAWA STASZICA W KRAKOWIE Wydział Informatyki, Elektroniki i Telekomunikacji Katedra Elektroniki PRACA DYPLOMOWA INŻYNIERSKA Temat: Adaptacyjny system redukcji szumu

AKADEMIA GÓRNICZO-HUTNICZA IM. STANISŁAWA STASZICA W KRAKOWIE Wydział Informatyki, Elektroniki i Telekomunikacji Katedra Elektroniki PRACA DYPLOMOWA INŻYNIERSKA Temat: Adaptacyjny system redukcji szumu

BIOMETRIA WYKŁAD 8: BŁĘDY SYSTEMOW BIOMETRYCZNYCH

BIOMETRIA WYKŁAD 8: BŁĘDY SYSTEMOW BIOMETRYCZNYCH KAŻDY SYSTEM BIOMETRYCZNY BĘDZIE POPEŁNIAŁ BŁĘDY.możliwe tylko do oszacowania teoretycznego Błąd popełniany jest wtedy kiedy fałszywa hipoteza zostaje

BIOMETRIA WYKŁAD 8: BŁĘDY SYSTEMOW BIOMETRYCZNYCH KAŻDY SYSTEM BIOMETRYCZNY BĘDZIE POPEŁNIAŁ BŁĘDY.możliwe tylko do oszacowania teoretycznego Błąd popełniany jest wtedy kiedy fałszywa hipoteza zostaje

Weryfikacja hipotez statystycznych, parametryczne testy istotności w populacji

Weryfikacja hipotez statystycznych, parametryczne testy istotności w populacji Dr Joanna Banaś Zakład Badań Systemowych Instytut Sztucznej Inteligencji i Metod Matematycznych Wydział Informatyki Politechniki

Weryfikacja hipotez statystycznych, parametryczne testy istotności w populacji Dr Joanna Banaś Zakład Badań Systemowych Instytut Sztucznej Inteligencji i Metod Matematycznych Wydział Informatyki Politechniki

Metody systemowe i decyzyjne w informatyce

Metody systemowe i decyzyjne w informatyce Laboratorium JAVA Zadanie nr 2 Rozpoznawanie liter autorzy: A. Gonczarek, J.M. Tomczak Cel zadania Celem zadania jest zapoznanie się z problemem klasyfikacji

Metody systemowe i decyzyjne w informatyce Laboratorium JAVA Zadanie nr 2 Rozpoznawanie liter autorzy: A. Gonczarek, J.M. Tomczak Cel zadania Celem zadania jest zapoznanie się z problemem klasyfikacji

Statystyka matematyczna dla leśników

Statystyka matematyczna dla leśników Wydział Leśny Kierunek leśnictwo Studia Stacjonarne I Stopnia Rok akademicki 03/04 Wykład 5 Testy statystyczne Ogólne zasady testowania hipotez statystycznych, rodzaje

Statystyka matematyczna dla leśników Wydział Leśny Kierunek leśnictwo Studia Stacjonarne I Stopnia Rok akademicki 03/04 Wykład 5 Testy statystyczne Ogólne zasady testowania hipotez statystycznych, rodzaje

LABORATORIUM 8 WERYFIKACJA HIPOTEZ STATYSTYCZNYCH PARAMETRYCZNE TESTY ISTOTNOŚCI

LABORATORIUM 8 WERYFIKACJA HIPOTEZ STATYSTYCZNYCH PARAMETRYCZNE TESTY ISTOTNOŚCI WERYFIKACJA HIPOTEZ Hipoteza statystyczna jakiekolwiek przypuszczenie dotyczące populacji generalnej- jej poszczególnych

LABORATORIUM 8 WERYFIKACJA HIPOTEZ STATYSTYCZNYCH PARAMETRYCZNE TESTY ISTOTNOŚCI WERYFIKACJA HIPOTEZ Hipoteza statystyczna jakiekolwiek przypuszczenie dotyczące populacji generalnej- jej poszczególnych

5. Analiza dyskryminacyjna: FLD, LDA, QDA

Algorytmy rozpoznawania obrazów 5. Analiza dyskryminacyjna: FLD, LDA, QDA dr inż. Urszula Libal Politechnika Wrocławska 2015 1 1. Liniowe funkcje dyskryminacyjne Liniowe funkcje dyskryminacyjne mają ogólną

Algorytmy rozpoznawania obrazów 5. Analiza dyskryminacyjna: FLD, LDA, QDA dr inż. Urszula Libal Politechnika Wrocławska 2015 1 1. Liniowe funkcje dyskryminacyjne Liniowe funkcje dyskryminacyjne mają ogólną

4.1. Wprowadzenie...70 4.2. Podstawowe definicje...71 4.3. Algorytm określania wartości parametrów w regresji logistycznej...74

3 Wykaz najważniejszych skrótów...8 Przedmowa... 10 1. Podstawowe pojęcia data mining...11 1.1. Wprowadzenie...12 1.2. Podstawowe zadania eksploracji danych...13 1.3. Główne etapy eksploracji danych...15

3 Wykaz najważniejszych skrótów...8 Przedmowa... 10 1. Podstawowe pojęcia data mining...11 1.1. Wprowadzenie...12 1.2. Podstawowe zadania eksploracji danych...13 1.3. Główne etapy eksploracji danych...15

LABORATORIUM 8 WERYFIKACJA HIPOTEZ STATYSTYCZNYCH PARAMETRYCZNE TESTY ISTOTNOŚCI

LABORATORIUM 8 WERYFIKACJA HIPOTEZ STATYSTYCZNYCH PARAMETRYCZNE TESTY ISTOTNOŚCI WERYFIKACJA HIPOTEZ Hipoteza statystyczna jakiekolwiek przypuszczenie dotyczące populacji generalnej- jej poszczególnych

LABORATORIUM 8 WERYFIKACJA HIPOTEZ STATYSTYCZNYCH PARAMETRYCZNE TESTY ISTOTNOŚCI WERYFIKACJA HIPOTEZ Hipoteza statystyczna jakiekolwiek przypuszczenie dotyczące populacji generalnej- jej poszczególnych

PRAKTYCZNE ASPEKTY WYKORZYSTYWANIA SYSTEMÓW ROZPOZNAWANIA MOWY OPARTYCH NA HMM

MODELOWANIE INŻYNIERSKIE ISSN 896-77X 40, s. 7-78, Gliwice 200 PRAKTYCZNE ASPEKTY WYKORZYSTYWANIA SYSTEMÓW ROZPOZNAWANIA MOWY OPARTYCH NA HMM AGNIESZKA MIETŁA, MAREK IWANIEC Katedra Automatyzacji Procesów,

MODELOWANIE INŻYNIERSKIE ISSN 896-77X 40, s. 7-78, Gliwice 200 PRAKTYCZNE ASPEKTY WYKORZYSTYWANIA SYSTEMÓW ROZPOZNAWANIA MOWY OPARTYCH NA HMM AGNIESZKA MIETŁA, MAREK IWANIEC Katedra Automatyzacji Procesów,

Metody tworzenia efektywnych komitetów klasyfikatorów jednoklasowych Bartosz Krawczyk Katedra Systemów i Sieci Komputerowych Politechnika Wrocławska

Metody tworzenia efektywnych komitetów klasyfikatorów jednoklasowych Bartosz Krawczyk Katedra Systemów i Sieci Komputerowych Politechnika Wrocławska e-mail: bartosz.krawczyk@pwr.wroc.pl Czym jest klasyfikacja

Metody tworzenia efektywnych komitetów klasyfikatorów jednoklasowych Bartosz Krawczyk Katedra Systemów i Sieci Komputerowych Politechnika Wrocławska e-mail: bartosz.krawczyk@pwr.wroc.pl Czym jest klasyfikacja

Wykorzystanie testu t dla pojedynczej próby we wnioskowaniu statystycznym

Wiesława MALSKA Politechnika Rzeszowska, Polska Anna KOZIOROWSKA Uniwersytet Rzeszowski, Polska Wykorzystanie testu t dla pojedynczej próby we wnioskowaniu statystycznym Wstęp Wnioskowanie statystyczne

Wiesława MALSKA Politechnika Rzeszowska, Polska Anna KOZIOROWSKA Uniwersytet Rzeszowski, Polska Wykorzystanie testu t dla pojedynczej próby we wnioskowaniu statystycznym Wstęp Wnioskowanie statystyczne

Rozpoznawanie mówcy i emocji

Katedra Elektroniki, Zespół Przetwarzania Sygnałów www.dsp.agh.edu.pl http://rozpoznawaniemowy.blogspot.com/ Rozpoznawanie mówcy i emocji Bartosz Ziółko Wykorzystano materiały Davida Sierry, Wojciecha

Katedra Elektroniki, Zespół Przetwarzania Sygnałów www.dsp.agh.edu.pl http://rozpoznawaniemowy.blogspot.com/ Rozpoznawanie mówcy i emocji Bartosz Ziółko Wykorzystano materiały Davida Sierry, Wojciecha

ANALIZA SEMANTYCZNA OBRAZU I DŹWIĘKU

ANALIZA SEMANTYCZNA OBRAZU I DŹWIĘKU i klasyfikacja sygnału audio dr inż. Jacek Naruniec Sygnał mowy mózg (układ sterujący) głośnia (źródło dźwięku) rezonator akustyczny (filtr) sygnał mowy 2 Sygnał mowy

ANALIZA SEMANTYCZNA OBRAZU I DŹWIĘKU i klasyfikacja sygnału audio dr inż. Jacek Naruniec Sygnał mowy mózg (układ sterujący) głośnia (źródło dźwięku) rezonator akustyczny (filtr) sygnał mowy 2 Sygnał mowy

Rozpoznawanie obrazów

Rozpoznawanie obrazów Laboratorium Python Zadanie nr 1 Regresja liniowa autorzy: A. Gonczarek, J.M. Tomczak, S. Zaręba, M. Zięba, J. Kaczmar Cel zadania Celem zadania jest implementacja liniowego zadania

Rozpoznawanie obrazów Laboratorium Python Zadanie nr 1 Regresja liniowa autorzy: A. Gonczarek, J.M. Tomczak, S. Zaręba, M. Zięba, J. Kaczmar Cel zadania Celem zadania jest implementacja liniowego zadania

VI WYKŁAD STATYSTYKA. 9/04/2014 B8 sala 0.10B Godz. 15:15

VI WYKŁAD STATYSTYKA 9/04/2014 B8 sala 0.10B Godz. 15:15 WYKŁAD 6 WERYFIKACJA HIPOTEZ STATYSTYCZNYCH PARAMETRYCZNE TESTY ISTOTNOŚCI Weryfikacja hipotez ( błędy I i II rodzaju, poziom istotności, zasady

VI WYKŁAD STATYSTYKA 9/04/2014 B8 sala 0.10B Godz. 15:15 WYKŁAD 6 WERYFIKACJA HIPOTEZ STATYSTYCZNYCH PARAMETRYCZNE TESTY ISTOTNOŚCI Weryfikacja hipotez ( błędy I i II rodzaju, poziom istotności, zasady

Klasyfikatory: k-nn oraz naiwny Bayesa. Agnieszka Nowak Brzezińska Wykład IV

Klasyfikatory: k-nn oraz naiwny Bayesa Agnieszka Nowak Brzezińska Wykład IV Naiwny klasyfikator Bayesa Naiwny klasyfikator bayesowski jest prostym probabilistycznym klasyfikatorem. Zakłada się wzajemną

Klasyfikatory: k-nn oraz naiwny Bayesa Agnieszka Nowak Brzezińska Wykład IV Naiwny klasyfikator Bayesa Naiwny klasyfikator bayesowski jest prostym probabilistycznym klasyfikatorem. Zakłada się wzajemną

P R Z E T W A R Z A N I E S Y G N A Ł Ó W B I O M E T R Y C Z N Y C H

W O J S K O W A A K A D E M I A T E C H N I C Z N A W Y D Z I A Ł E L E K T R O N I K I Drukować dwustronnie P R Z E T W A R Z A N I E S Y G N A Ł Ó W B I O M E T R Y C Z N Y C H Grupa... Data wykonania

W O J S K O W A A K A D E M I A T E C H N I C Z N A W Y D Z I A Ł E L E K T R O N I K I Drukować dwustronnie P R Z E T W A R Z A N I E S Y G N A Ł Ó W B I O M E T R Y C Z N Y C H Grupa... Data wykonania

Metody eksploracji danych w odkrywaniu wiedzy (MED) projekt, dokumentacja końcowa

Metody eksploracji danych w odkrywaniu wiedzy (MED) projekt, dokumentacja końcowa Konrad Miziński 14 stycznia 2015 1 Temat projektu Grupowanie hierarchiczne na podstawie algorytmu k-średnich. 2 Dokumenty

Metody eksploracji danych w odkrywaniu wiedzy (MED) projekt, dokumentacja końcowa Konrad Miziński 14 stycznia 2015 1 Temat projektu Grupowanie hierarchiczne na podstawie algorytmu k-średnich. 2 Dokumenty

dr inż. Jacek Naruniec

dr inż. Jacek Naruniec Przetwarzanie wstępne Wyznaczenie obszarów zainteresowania Ekstrakcja cech - dźwięk Klasyfikacja detekcja mowy okno analizy spektrogram filtr preemfazy wokodery (formantów, kanałowe,

dr inż. Jacek Naruniec Przetwarzanie wstępne Wyznaczenie obszarów zainteresowania Ekstrakcja cech - dźwięk Klasyfikacja detekcja mowy okno analizy spektrogram filtr preemfazy wokodery (formantów, kanałowe,

4 Zasoby językowe Korpusy obcojęzyczne Korpusy języka polskiego Słowniki Sposoby gromadzenia danych...

Spis treści 1 Wstęp 11 1.1 Do kogo adresowana jest ta książka... 12 1.2 Historia badań nad mową i językiem... 12 1.3 Obecne główne trendy badań... 16 1.4 Opis zawartości rozdziałów... 18 2 Wyzwania i możliwe

Spis treści 1 Wstęp 11 1.1 Do kogo adresowana jest ta książka... 12 1.2 Historia badań nad mową i językiem... 12 1.3 Obecne główne trendy badań... 16 1.4 Opis zawartości rozdziałów... 18 2 Wyzwania i możliwe

Technologia dynamicznego podpisu biometrycznego

Technologia dynamicznego podpisu biometrycznego Prof. Andrzej Czyżewski, Politechnika Gdańska VI Konferencja i Narodowy Test Interoperacyjności Podpisu Elektronicznego CommonSign 2016, 26 27. X. 2016 r.

Technologia dynamicznego podpisu biometrycznego Prof. Andrzej Czyżewski, Politechnika Gdańska VI Konferencja i Narodowy Test Interoperacyjności Podpisu Elektronicznego CommonSign 2016, 26 27. X. 2016 r.

Rozpoznawanie mówców metodą i-wektorów/plda na urządzeniach mobilnych

Rozpoznawanie mówców metodą i-wektorów/plda na urządzeniach mobilnych Autor: Radosław Białobrzeski Opiekun: prof. Andrzej Pacut Seminarium Zespołu Biometrii i Uczenia Maszynowego, 24.10.2017 1/27 1. Cel

Rozpoznawanie mówców metodą i-wektorów/plda na urządzeniach mobilnych Autor: Radosław Białobrzeski Opiekun: prof. Andrzej Pacut Seminarium Zespołu Biometrii i Uczenia Maszynowego, 24.10.2017 1/27 1. Cel

METODY INŻYNIERII WIEDZY

METODY INŻYNIERII WIEDZY WALIDACJA KRZYŻOWA dla ZAAWANSOWANEGO KLASYFIKATORA KNN ĆWICZENIA Adrian Horzyk Akademia Górniczo-Hutnicza Wydział Elektrotechniki, Automatyki, Informatyki i Inżynierii Biomedycznej

METODY INŻYNIERII WIEDZY WALIDACJA KRZYŻOWA dla ZAAWANSOWANEGO KLASYFIKATORA KNN ĆWICZENIA Adrian Horzyk Akademia Górniczo-Hutnicza Wydział Elektrotechniki, Automatyki, Informatyki i Inżynierii Biomedycznej

Propensity score matching (PSM)

Propensity score matching (PSM) Jerzy Mycielski Uniwersytet Warszawski Maj 2010 Jerzy Mycielski (Uniwersytet Warszawski) Propensity score matching (PSM) Maj 2010 1 / 18 Badania ewaluacyjne Ocena wpływu

Propensity score matching (PSM) Jerzy Mycielski Uniwersytet Warszawski Maj 2010 Jerzy Mycielski (Uniwersytet Warszawski) Propensity score matching (PSM) Maj 2010 1 / 18 Badania ewaluacyjne Ocena wpływu

Pattern Classification

Pattern Classification All materials in these slides were taken from Pattern Classification (2nd ed) by R. O. Duda, P. E. Hart and D. G. Stork, John Wiley & Sons, 2000 with the permission of the authors

Pattern Classification All materials in these slides were taken from Pattern Classification (2nd ed) by R. O. Duda, P. E. Hart and D. G. Stork, John Wiley & Sons, 2000 with the permission of the authors

Metody systemowe i decyzyjne w informatyce

Metody systemowe i decyzyjne w informatyce Laboratorium MATLAB Zadanie nr 1 Regresja liniowa autorzy: A. Gonczarek, J.M. Tomczak Cel zadania Celem zadania jest zapoznanie się z liniowym zadaniem najmniejszych

Metody systemowe i decyzyjne w informatyce Laboratorium MATLAB Zadanie nr 1 Regresja liniowa autorzy: A. Gonczarek, J.M. Tomczak Cel zadania Celem zadania jest zapoznanie się z liniowym zadaniem najmniejszych

RÓWNOWAŻNOŚĆ METOD BADAWCZYCH

RÓWNOWAŻNOŚĆ METOD BADAWCZYCH Piotr Konieczka Katedra Chemii Analitycznej Wydział Chemiczny Politechnika Gdańska Równoważność metod??? 2 Zgodność wyników analitycznych otrzymanych z wykorzystaniem porównywanych

RÓWNOWAŻNOŚĆ METOD BADAWCZYCH Piotr Konieczka Katedra Chemii Analitycznej Wydział Chemiczny Politechnika Gdańska Równoważność metod??? 2 Zgodność wyników analitycznych otrzymanych z wykorzystaniem porównywanych

Komputerowe przetwarzanie sygnału mowy

Komputerowe przetwarzanie sygnału mowy Prof dr hab inż Bożena Kostek Katedra Systemów Multimedialnych Wydział Elektroniki, Telekomunikacji i Informatyki Politechnika Gdańska Komputerowe przetwarzanie sygnału

Komputerowe przetwarzanie sygnału mowy Prof dr hab inż Bożena Kostek Katedra Systemów Multimedialnych Wydział Elektroniki, Telekomunikacji i Informatyki Politechnika Gdańska Komputerowe przetwarzanie sygnału

Spis treści. Przedmowa... XI. Rozdział 1. Pomiar: jednostki miar... 1. Rozdział 2. Pomiar: liczby i obliczenia liczbowe... 16

Spis treści Przedmowa.......................... XI Rozdział 1. Pomiar: jednostki miar................. 1 1.1. Wielkości fizyczne i pozafizyczne.................. 1 1.2. Spójne układy miar. Układ SI i jego

Spis treści Przedmowa.......................... XI Rozdział 1. Pomiar: jednostki miar................. 1 1.1. Wielkości fizyczne i pozafizyczne.................. 1 1.2. Spójne układy miar. Układ SI i jego

WSTĘP DO REGRESJI LOGISTYCZNEJ. Dr Wioleta Drobik-Czwarno

WSTĘP DO REGRESJI LOGISTYCZNEJ Dr Wioleta Drobik-Czwarno REGRESJA LOGISTYCZNA Zmienna zależna jest zmienną dychotomiczną (dwustanową) przyjmuje dwie wartości, najczęściej 0 i 1 Zmienną zależną może być:

WSTĘP DO REGRESJI LOGISTYCZNEJ Dr Wioleta Drobik-Czwarno REGRESJA LOGISTYCZNA Zmienna zależna jest zmienną dychotomiczną (dwustanową) przyjmuje dwie wartości, najczęściej 0 i 1 Zmienną zależną może być:

Sztuczne sieci neuronowe. Krzysztof A. Cyran POLITECHNIKA ŚLĄSKA Instytut Informatyki, p. 335

Sztuczne sieci neuronowe Krzysztof A. Cyran POLITECHNIKA ŚLĄSKA Instytut Informatyki, p. 335 Wykład 10 Mapa cech Kohonena i jej modyfikacje - uczenie sieci samoorganizujących się - kwantowanie wektorowe

Sztuczne sieci neuronowe Krzysztof A. Cyran POLITECHNIKA ŚLĄSKA Instytut Informatyki, p. 335 Wykład 10 Mapa cech Kohonena i jej modyfikacje - uczenie sieci samoorganizujących się - kwantowanie wektorowe

Statystyka matematyczna Testowanie hipotez i estymacja parametrów. Wrocław, r

Statystyka matematyczna Testowanie hipotez i estymacja parametrów Wrocław, 18.03.2016r Plan wykładu: 1. Testowanie hipotez 2. Etapy testowania hipotez 3. Błędy 4. Testowanie wielokrotne 5. Estymacja parametrów

Statystyka matematyczna Testowanie hipotez i estymacja parametrów Wrocław, 18.03.2016r Plan wykładu: 1. Testowanie hipotez 2. Etapy testowania hipotez 3. Błędy 4. Testowanie wielokrotne 5. Estymacja parametrów

System do sterowania ruchem kamery przemysłowej za pomocą komend głosowych

System do sterowania ruchem kamery przemysłowej za pomocą komend głosowych Dariusz Krala 1 1 Wydział Inżynierii Mechanicznej i Informatyki Kierunek Informatyka, Rok V {dariusz.krala}@gmail.com Streszczenie

System do sterowania ruchem kamery przemysłowej za pomocą komend głosowych Dariusz Krala 1 1 Wydział Inżynierii Mechanicznej i Informatyki Kierunek Informatyka, Rok V {dariusz.krala}@gmail.com Streszczenie

ROZPOZNAWANIE GRANIC SŁOWA W SYSTEMIE AUTOMATYCZNEGO ROZPOZNAWANIA IZOLOWANYCH SŁÓW

ROZPOZNAWANIE GRANIC SŁOWA W SYSTEMIE AUTOMATYCZNEGO ROZPOZNAWANIA IZOLOWANYCH SŁÓW Maciej Piasecki, Szymon Zyśko Wydziałowy Zakład Informatyki Politechnika Wrocławska Wybrzeże Stanisława Wyspiańskiego

ROZPOZNAWANIE GRANIC SŁOWA W SYSTEMIE AUTOMATYCZNEGO ROZPOZNAWANIA IZOLOWANYCH SŁÓW Maciej Piasecki, Szymon Zyśko Wydziałowy Zakład Informatyki Politechnika Wrocławska Wybrzeże Stanisława Wyspiańskiego

TRANSFORMACJE I JAKOŚĆ DANYCH

METODY INŻYNIERII WIEDZY KNOWLEDGE ENGINEERING AND DATA MINING TRANSFORMACJE I JAKOŚĆ DANYCH Adrian Horzyk Akademia Górniczo-Hutnicza Wydział Elektrotechniki, Automatyki, Informatyki i Inżynierii Biomedycznej

METODY INŻYNIERII WIEDZY KNOWLEDGE ENGINEERING AND DATA MINING TRANSFORMACJE I JAKOŚĆ DANYCH Adrian Horzyk Akademia Górniczo-Hutnicza Wydział Elektrotechniki, Automatyki, Informatyki i Inżynierii Biomedycznej

P R Z E T W A R Z A N I E S Y G N A Ł Ó W B I O M E T R Y C Z N Y C H

W O J S K O W A A K A D E M I A T E C H N I C Z N A W Y D Z I A Ł E L E K T R O N I K I Drukować dwustronnie P R Z E T W A R Z A N I E S Y G N A Ł Ó W B I O M E T R Y C Z N Y C H Grupa... Data wykonania

W O J S K O W A A K A D E M I A T E C H N I C Z N A W Y D Z I A Ł E L E K T R O N I K I Drukować dwustronnie P R Z E T W A R Z A N I E S Y G N A Ł Ó W B I O M E T R Y C Z N Y C H Grupa... Data wykonania

Wyznaczanie przyspieszenia ziemskiego za pomocą wahadła rewersyjnego (Katera)

Politechnika Łódzka FTIMS Kierunek: Informatyka rok akademicki: 2008/2009 sem. 2. grupa II Termin: 17 III 2009 Nr. ćwiczenia: 112 Temat ćwiczenia: Wyznaczanie przyspieszenia ziemskiego za pomocą wahadła

Politechnika Łódzka FTIMS Kierunek: Informatyka rok akademicki: 2008/2009 sem. 2. grupa II Termin: 17 III 2009 Nr. ćwiczenia: 112 Temat ćwiczenia: Wyznaczanie przyspieszenia ziemskiego za pomocą wahadła

Inżynieria Rolnicza 3(121)/2010

Inżynieria Rolnicza 3(121)/2010 METODA OCENY NOWOCZESNOŚCI TECHNICZNO- -KONSTRUKCYJNEJ CIĄGNIKÓW ROLNICZYCH WYKORZYSTUJĄCA SZTUCZNE SIECI NEURONOWE. CZ. III: PRZYKŁADY ZASTOSOWANIA METODY Sławomir Francik

Inżynieria Rolnicza 3(121)/2010 METODA OCENY NOWOCZESNOŚCI TECHNICZNO- -KONSTRUKCYJNEJ CIĄGNIKÓW ROLNICZYCH WYKORZYSTUJĄCA SZTUCZNE SIECI NEURONOWE. CZ. III: PRZYKŁADY ZASTOSOWANIA METODY Sławomir Francik

SYSTEM BIOMETRYCZNY IDENTYFIKUJĄCY OSOBY NA PODSTAWIE CECH OSOBNICZYCH TWARZY. Autorzy: M. Lewicka, K. Stańczyk

SYSTEM BIOMETRYCZNY IDENTYFIKUJĄCY OSOBY NA PODSTAWIE CECH OSOBNICZYCH TWARZY Autorzy: M. Lewicka, K. Stańczyk Kraków 2008 Cel pracy projekt i implementacja systemu rozpoznawania twarzy, który na podstawie

SYSTEM BIOMETRYCZNY IDENTYFIKUJĄCY OSOBY NA PODSTAWIE CECH OSOBNICZYCH TWARZY Autorzy: M. Lewicka, K. Stańczyk Kraków 2008 Cel pracy projekt i implementacja systemu rozpoznawania twarzy, który na podstawie

1. Eliminuje się ze zbioru potencjalnych zmiennych te zmienne dla których korelacja ze zmienną objaśnianą jest mniejsza od krytycznej:

Metoda analizy macierzy współczynników korelacji Idea metody sprowadza się do wyboru takich zmiennych objaśniających, które są silnie skorelowane ze zmienną objaśnianą i równocześnie słabo skorelowane

Metoda analizy macierzy współczynników korelacji Idea metody sprowadza się do wyboru takich zmiennych objaśniających, które są silnie skorelowane ze zmienną objaśnianą i równocześnie słabo skorelowane

Szczegółowy program kursu Statystyka z programem Excel (30 godzin lekcyjnych zajęć)

Szczegółowy program kursu Statystyka z programem Excel (30 godzin lekcyjnych zajęć) 1. Populacja generalna a losowa próba, parametr rozkładu cechy a jego ocena z losowej próby, miary opisu statystycznego

Szczegółowy program kursu Statystyka z programem Excel (30 godzin lekcyjnych zajęć) 1. Populacja generalna a losowa próba, parametr rozkładu cechy a jego ocena z losowej próby, miary opisu statystycznego

ANALIZA SZYBKIEJ IDENTYFIKACJI MÓW- CY IMPLEMENTOWANYCH W ŚRODOWI- SKU MATLAB ORAZ CODE COMPOSER STUDIO

Zeszyty Naukowe WSInf Vol 9, Nr 3, 2010 Tomasz Marciniak, Radosław Weychan, Adam Dąbrowski Politechnika Poznańska Katedra Sterowania i Inżynierii Systemów Pracownia Przetwarzania Sygnałów i Układów Elektronicznych

Zeszyty Naukowe WSInf Vol 9, Nr 3, 2010 Tomasz Marciniak, Radosław Weychan, Adam Dąbrowski Politechnika Poznańska Katedra Sterowania i Inżynierii Systemów Pracownia Przetwarzania Sygnałów i Układów Elektronicznych

Weryfikacja hipotez statystycznych

Weryfikacja hipotez statystycznych Hipoteza Test statystyczny Poziom istotności Testy jednostronne i dwustronne Testowanie równości wariancji test F-Fishera Testowanie równości wartości średnich test t-studenta

Weryfikacja hipotez statystycznych Hipoteza Test statystyczny Poziom istotności Testy jednostronne i dwustronne Testowanie równości wariancji test F-Fishera Testowanie równości wartości średnich test t-studenta

Zastosowanie sztucznej inteligencji w testowaniu oprogramowania

Zastosowanie sztucznej inteligencji w testowaniu oprogramowania Problem NP Problem NP (niedeterministycznie wielomianowy, ang. nondeterministic polynomial) to problem decyzyjny, dla którego rozwiązanie

Zastosowanie sztucznej inteligencji w testowaniu oprogramowania Problem NP Problem NP (niedeterministycznie wielomianowy, ang. nondeterministic polynomial) to problem decyzyjny, dla którego rozwiązanie

Budowa sztucznych sieci neuronowych do prognozowania. Przykład jednostek uczestnictwa otwartego funduszu inwestycyjnego

Budowa sztucznych sieci neuronowych do prognozowania. Przykład jednostek uczestnictwa otwartego funduszu inwestycyjnego Dorota Witkowska Szkoła Główna Gospodarstwa Wiejskiego w Warszawie Wprowadzenie Sztuczne

Budowa sztucznych sieci neuronowych do prognozowania. Przykład jednostek uczestnictwa otwartego funduszu inwestycyjnego Dorota Witkowska Szkoła Główna Gospodarstwa Wiejskiego w Warszawie Wprowadzenie Sztuczne

2. Empiryczna wersja klasyfikatora bayesowskiego

Algorytmy rozpoznawania obrazów 2. Empiryczna wersja klasyfikatora bayesowskiego dr inż. Urszula Libal Politechnika Wrocławska 2015 1 1. Brak pełnej informacji probabilistycznej Klasyfikator bayesowski

Algorytmy rozpoznawania obrazów 2. Empiryczna wersja klasyfikatora bayesowskiego dr inż. Urszula Libal Politechnika Wrocławska 2015 1 1. Brak pełnej informacji probabilistycznej Klasyfikator bayesowski

!!!!!!!!!!! PORTFOLIO: Analiza zachowań użytkowników serwisów internetowych. Autorzy: Marek Zachara

PORTFOLIO: Analiza zachowań użytkowników serwisów internetowych Autorzy: Marek Zachara Opis merytoryczny Cel naukowy (jaki problem wnioskodawca podejmuje się rozwiązać, co jest jego istotą, co uzasadnia

PORTFOLIO: Analiza zachowań użytkowników serwisów internetowych Autorzy: Marek Zachara Opis merytoryczny Cel naukowy (jaki problem wnioskodawca podejmuje się rozwiązać, co jest jego istotą, co uzasadnia

Akademia Górniczo-Hutnicza im. Stanisława Staszica w Krakowie Wydział Elektrotechniki, Automatyki, Informatyki i Inżynierii Biomedycznej

Akademia Górniczo-Hutnicza im. Stanisława Staszica w Krakowie Wydział Elektrotechniki, Automatyki, Informatyki i Inżynierii Biomedycznej Autoreferat pracy doktorskiej pt. KOMPUTEROWE TECHNIKI ANALIZY INFORMACJI

Akademia Górniczo-Hutnicza im. Stanisława Staszica w Krakowie Wydział Elektrotechniki, Automatyki, Informatyki i Inżynierii Biomedycznej Autoreferat pracy doktorskiej pt. KOMPUTEROWE TECHNIKI ANALIZY INFORMACJI

1 Klasyfikator bayesowski

Klasyfikator bayesowski Załóżmy, że dane są prawdopodobieństwa przynależności do klasp( ),P( 2 ),...,P( L ) przykładów z pewnego zadania klasyfikacji, jak również gęstości rozkładów prawdopodobieństw wystąpienia

Klasyfikator bayesowski Załóżmy, że dane są prawdopodobieństwa przynależności do klasp( ),P( 2 ),...,P( L ) przykładów z pewnego zadania klasyfikacji, jak również gęstości rozkładów prawdopodobieństw wystąpienia

Algorytmy rozpoznawania mowy oparte o kształt i/lub ruch ust - przegląd literatury naukowej z lat

Algorytmy rozpoznawania mowy oparte o kształt i/lub ruch ust - przegląd literatury naukowej z lat 2008-2014 Wojciech Jończyk Wydział Inżynierii Mechanicznej i Robotyki Katedra Mechaniki i Wibroakustyki

Algorytmy rozpoznawania mowy oparte o kształt i/lub ruch ust - przegląd literatury naukowej z lat 2008-2014 Wojciech Jończyk Wydział Inżynierii Mechanicznej i Robotyki Katedra Mechaniki i Wibroakustyki

Idea. θ = θ 0, Hipoteza statystyczna Obszary krytyczne Błąd pierwszego i drugiego rodzaju p-wartość

Idea Niech θ oznacza parametr modelu statystycznego. Dotychczasowe rozważania dotyczyły metod estymacji tego parametru. Teraz zamiast szacować nieznaną wartość parametru będziemy weryfikowali hipotezę

Idea Niech θ oznacza parametr modelu statystycznego. Dotychczasowe rozważania dotyczyły metod estymacji tego parametru. Teraz zamiast szacować nieznaną wartość parametru będziemy weryfikowali hipotezę

Testowanie modeli predykcyjnych

Testowanie modeli predykcyjnych Wstęp Podczas budowy modelu, którego celem jest przewidywanie pewnych wartości na podstawie zbioru danych uczących poważnym problemem jest ocena jakości uczenia i zdolności

Testowanie modeli predykcyjnych Wstęp Podczas budowy modelu, którego celem jest przewidywanie pewnych wartości na podstawie zbioru danych uczących poważnym problemem jest ocena jakości uczenia i zdolności

Rozdział 2: Metoda największej wiarygodności i nieliniowa metoda najmniejszych kwadratów

Rozdział : Metoda największej wiarygodności i nieliniowa metoda najmniejszych kwadratów W tym rozdziale omówione zostaną dwie najpopularniejsze metody estymacji parametrów w ekonometrycznych modelach nieliniowych,

Rozdział : Metoda największej wiarygodności i nieliniowa metoda najmniejszych kwadratów W tym rozdziale omówione zostaną dwie najpopularniejsze metody estymacji parametrów w ekonometrycznych modelach nieliniowych,

Obliczanie niepewności rozszerzonej metodą analityczną opartą na splocie rozkładów wielkości wejściowych

Obliczanie niepewności rozszerzonej metodą analityczną opartą na splocie rozkładów wejściowych Paweł Fotowicz * Przedstawiono ścisłą metodę obliczania niepewności rozszerzonej, polegającą na wyznaczeniu

Obliczanie niepewności rozszerzonej metodą analityczną opartą na splocie rozkładów wejściowych Paweł Fotowicz * Przedstawiono ścisłą metodę obliczania niepewności rozszerzonej, polegającą na wyznaczeniu

Biometryczna Identyfikacja Tożsamości

c Adam Czajka, IAiIS PW, wersja: 18 czerwca 2015, 1/49 Adam Czajka Wykład na Wydziale Elektroniki i Technik Informacyjnych Politechniki Warszawskiej Semestr letni 2015 c Adam Czajka, IAiIS PW, wersja:

c Adam Czajka, IAiIS PW, wersja: 18 czerwca 2015, 1/49 Adam Czajka Wykład na Wydziale Elektroniki i Technik Informacyjnych Politechniki Warszawskiej Semestr letni 2015 c Adam Czajka, IAiIS PW, wersja:

Agnieszka Nowak Brzezińska Wykład III

Agnieszka Nowak Brzezińska Wykład III Naiwny klasyfikator bayesowski jest prostym probabilistycznym klasyfikatorem. Zakłada się wzajemną niezależność zmiennych niezależnych (tu naiwność) Bardziej opisowe

Agnieszka Nowak Brzezińska Wykład III Naiwny klasyfikator bayesowski jest prostym probabilistycznym klasyfikatorem. Zakłada się wzajemną niezależność zmiennych niezależnych (tu naiwność) Bardziej opisowe

Detekcja punktów zainteresowania

Informatyka, S2 sem. Letni, 2013/2014, wykład#8 Detekcja punktów zainteresowania dr inż. Paweł Forczmański Katedra Systemów Multimedialnych, Wydział Informatyki ZUT 1 / 61 Proces przetwarzania obrazów

Informatyka, S2 sem. Letni, 2013/2014, wykład#8 Detekcja punktów zainteresowania dr inż. Paweł Forczmański Katedra Systemów Multimedialnych, Wydział Informatyki ZUT 1 / 61 Proces przetwarzania obrazów

Weryfikacja hipotez statystycznych. KG (CC) Statystyka 26 V / 1

Weryfikacja hipotez statystycznych KG (CC) Statystyka 26 V 2009 1 / 1 Sformułowanie problemu Weryfikacja hipotez statystycznych jest drugą (po estymacji) metodą uogólniania wyników uzyskanych w próbie

Weryfikacja hipotez statystycznych KG (CC) Statystyka 26 V 2009 1 / 1 Sformułowanie problemu Weryfikacja hipotez statystycznych jest drugą (po estymacji) metodą uogólniania wyników uzyskanych w próbie

ANALIZA ZDOLNOŚCI PROCESU O ZALEŻNYCH CHARAKTERYSTYKACH

Małgorzata Szerszunowicz Uniwersytet Ekonomiczny w Katowicach ANALIZA ZDOLNOŚCI PROCESU O ZALEŻNYCH CHARAKTERYSTYKACH Wprowadzenie Statystyczna kontrola jakości ma na celu doskonalenie procesu produkcyjnego

Małgorzata Szerszunowicz Uniwersytet Ekonomiczny w Katowicach ANALIZA ZDOLNOŚCI PROCESU O ZALEŻNYCH CHARAKTERYSTYKACH Wprowadzenie Statystyczna kontrola jakości ma na celu doskonalenie procesu produkcyjnego

Automatyczne rozpoznawanie mowy. Autor: mgr inż. Piotr Bratoszewski

Automatyczne rozpoznawanie mowy Autor: mgr inż. Piotr Bratoszewski Rys historyczny 1930-1950 pierwsze systemy Automatycznego rozpoznawania mowy (ang. Automatic Speech Recognition ASR), metody holistyczne;

Automatyczne rozpoznawanie mowy Autor: mgr inż. Piotr Bratoszewski Rys historyczny 1930-1950 pierwsze systemy Automatycznego rozpoznawania mowy (ang. Automatic Speech Recognition ASR), metody holistyczne;

Algorytm do rozpoznawania człowieka na podstawie dynamiki użycia klawiatury. Paweł Kobojek, prof. dr hab. inż. Khalid Saeed

Algorytm do rozpoznawania człowieka na podstawie dynamiki użycia klawiatury Paweł Kobojek, prof. dr hab. inż. Khalid Saeed Zakres pracy Przegląd stanu wiedzy w dziedzinie biometrii, ze szczególnym naciskiem

Algorytm do rozpoznawania człowieka na podstawie dynamiki użycia klawiatury Paweł Kobojek, prof. dr hab. inż. Khalid Saeed Zakres pracy Przegląd stanu wiedzy w dziedzinie biometrii, ze szczególnym naciskiem

Krzysztof Ślot Biometria Łódź, ul. Wólczańska 211/215, bud. B9 tel

Krzysztof Ślot Biometria 9-924 Łódź, ul. Wólczańska 211/215, bud. B9 tel. 42 636 65 www.eletel.p.lodz.pl, ie@p.lodz.pl Wprowadzenie Biometria Analiza rejestrowanych zachowań i cech osobniczych (np. w celu

Krzysztof Ślot Biometria 9-924 Łódź, ul. Wólczańska 211/215, bud. B9 tel. 42 636 65 www.eletel.p.lodz.pl, ie@p.lodz.pl Wprowadzenie Biometria Analiza rejestrowanych zachowań i cech osobniczych (np. w celu

Projekt badawczy. Zastosowania technologii dynamicznego podpisu biometrycznego

Projekt badawczy Zastosowania technologii dynamicznego podpisu biometrycznego Multimodalny biometryczny system weryfikacji tożsamości klienta bankowego Warszawa, 27.10.2016 r. Projekt finansowany przez

Projekt badawczy Zastosowania technologii dynamicznego podpisu biometrycznego Multimodalny biometryczny system weryfikacji tożsamości klienta bankowego Warszawa, 27.10.2016 r. Projekt finansowany przez

WYZNACZANIE WARTOŚCI PODSTAWOWYCH PARAMETRÓW TECHNICZNYCH NOWOCZESNYCH KOMBAJNÓW ZBOŻOWYCH PRZY UŻYCIU SSN

Inżynieria Rolnicza 2(9)/7 WYZNACZANIE WARTOŚCI PODSTAWOWYCH PARAMETRÓW TECHNICZNYCH NOWOCZESNYCH KOMBAJNÓW ZBOŻOWYCH PRZY UŻYCIU SSN Sławomir Francik Katedra Inżynierii Mechanicznej i Agrofizyki, Akademia

Inżynieria Rolnicza 2(9)/7 WYZNACZANIE WARTOŚCI PODSTAWOWYCH PARAMETRÓW TECHNICZNYCH NOWOCZESNYCH KOMBAJNÓW ZBOŻOWYCH PRZY UŻYCIU SSN Sławomir Francik Katedra Inżynierii Mechanicznej i Agrofizyki, Akademia

Wprowadzenie do analizy korelacji i regresji

Statystyka dla jakości produktów i usług Six sigma i inne strategie Wprowadzenie do analizy korelacji i regresji StatSoft Polska Wybrane zagadnienia analizy korelacji Przy analizie zjawisk i procesów stanowiących

Statystyka dla jakości produktów i usług Six sigma i inne strategie Wprowadzenie do analizy korelacji i regresji StatSoft Polska Wybrane zagadnienia analizy korelacji Przy analizie zjawisk i procesów stanowiących

1.7. Eksploracja danych: pogłębianie, przeszukiwanie i wyławianie

Wykaz tabel Wykaz rysunków Przedmowa 1. Wprowadzenie 1.1. Wprowadzenie do eksploracji danych 1.2. Natura zbiorów danych 1.3. Rodzaje struktur: modele i wzorce 1.4. Zadania eksploracji danych 1.5. Komponenty

Wykaz tabel Wykaz rysunków Przedmowa 1. Wprowadzenie 1.1. Wprowadzenie do eksploracji danych 1.2. Natura zbiorów danych 1.3. Rodzaje struktur: modele i wzorce 1.4. Zadania eksploracji danych 1.5. Komponenty

Wykład 9 Wnioskowanie o średnich

Wykład 9 Wnioskowanie o średnich Rozkład t (Studenta) Wnioskowanie dla jednej populacji: Test i przedziały ufności dla jednej próby Test i przedziały ufności dla par Porównanie dwóch populacji: Test i

Wykład 9 Wnioskowanie o średnich Rozkład t (Studenta) Wnioskowanie dla jednej populacji: Test i przedziały ufności dla jednej próby Test i przedziały ufności dla par Porównanie dwóch populacji: Test i

PROGNOZOWANIE CENY OGÓRKA SZKLARNIOWEGO ZA POMOCĄ SIECI NEURONOWYCH

InŜynieria Rolnicza 14/2005 Sławomir Francik Katedra InŜynierii Mechanicznej i Agrofizyki Akademia Rolnicza w Krakowie PROGNOZOWANIE CENY OGÓRKA SZKLARNIOWEGO ZA POMOCĄ SIECI NEURONOWYCH Streszczenie W

InŜynieria Rolnicza 14/2005 Sławomir Francik Katedra InŜynierii Mechanicznej i Agrofizyki Akademia Rolnicza w Krakowie PROGNOZOWANIE CENY OGÓRKA SZKLARNIOWEGO ZA POMOCĄ SIECI NEURONOWYCH Streszczenie W

Uczenie sieci radialnych (RBF)

Uczenie sieci radialnych (RBF) Budowa sieci radialnej Lokalne odwzorowanie przestrzeni wokół neuronu MLP RBF Budowa sieci radialnych Zawsze jedna warstwa ukryta Budowa neuronu Neuron radialny powinien

Uczenie sieci radialnych (RBF) Budowa sieci radialnej Lokalne odwzorowanie przestrzeni wokół neuronu MLP RBF Budowa sieci radialnych Zawsze jedna warstwa ukryta Budowa neuronu Neuron radialny powinien

Praca dyplomowa inżynierska

WYDZIAŁ ELEKTROTECHNIKI, AUTOMATYKI, INFORMATYKI I INŻYNIERII BIOMEDYCZNEJ Praca dyplomowa inżynierska Biometryczny system weryfikacji głosu w trybie ze zmiennym hasłem Text-prompted biometric voice verification

WYDZIAŁ ELEKTROTECHNIKI, AUTOMATYKI, INFORMATYKI I INŻYNIERII BIOMEDYCZNEJ Praca dyplomowa inżynierska Biometryczny system weryfikacji głosu w trybie ze zmiennym hasłem Text-prompted biometric voice verification

Zad. 4 Należy określić rodzaj testu (jedno czy dwustronny) oraz wartości krytyczne z lub t dla określonych hipotez i ich poziomów istotności:

Zadania ze statystyki cz. 7. Zad.1 Z populacji wyłoniono próbę wielkości 64 jednostek. Średnia arytmetyczna wartość cechy wyniosła 110, zaś odchylenie standardowe 16. Należy wyznaczyć przedział ufności

Zadania ze statystyki cz. 7. Zad.1 Z populacji wyłoniono próbę wielkości 64 jednostek. Średnia arytmetyczna wartość cechy wyniosła 110, zaś odchylenie standardowe 16. Należy wyznaczyć przedział ufności

Podstawy Przetwarzania Sygnałów

Adam Szulc 188250 grupa: pon TN 17:05 Podstawy Przetwarzania Sygnałów Sprawozdanie 6: Filtracja sygnałów. Filtry FIT o skończonej odpowiedzi impulsowej. 1. Cel ćwiczenia. 1) Przeprowadzenie filtracji trzech

Adam Szulc 188250 grupa: pon TN 17:05 Podstawy Przetwarzania Sygnałów Sprawozdanie 6: Filtracja sygnałów. Filtry FIT o skończonej odpowiedzi impulsowej. 1. Cel ćwiczenia. 1) Przeprowadzenie filtracji trzech

STATYSTYKA MATEMATYCZNA WYKŁAD 4. Testowanie hipotez Estymacja parametrów

STATYSTYKA MATEMATYCZNA WYKŁAD 4 Testowanie hipotez Estymacja parametrów WSTĘP 1. Testowanie hipotez Błędy związane z testowaniem hipotez Etapy testowana hipotez Testowanie wielokrotne 2. Estymacja parametrów

STATYSTYKA MATEMATYCZNA WYKŁAD 4 Testowanie hipotez Estymacja parametrów WSTĘP 1. Testowanie hipotez Błędy związane z testowaniem hipotez Etapy testowana hipotez Testowanie wielokrotne 2. Estymacja parametrów

Estymacja parametrów w modelu normalnym

Estymacja parametrów w modelu normalnym dr Mariusz Grządziel 6 kwietnia 2009 Model normalny Przez model normalny będziemy rozumieć rodzine rozkładów normalnych N(µ, σ), µ R, σ > 0. Z Centralnego Twierdzenia

Estymacja parametrów w modelu normalnym dr Mariusz Grządziel 6 kwietnia 2009 Model normalny Przez model normalny będziemy rozumieć rodzine rozkładów normalnych N(µ, σ), µ R, σ > 0. Z Centralnego Twierdzenia

Testowanie hipotez statystycznych

9 października 2008 ...czyli definicje na rozgrzewkę n-elementowa próba losowa - wektor n zmiennych losowych (X 1,..., X n ); intuicyjnie: wynik n eksperymentów realizacja próby (X 1,..., X n ) w ω Ω :

9 października 2008 ...czyli definicje na rozgrzewkę n-elementowa próba losowa - wektor n zmiennych losowych (X 1,..., X n ); intuicyjnie: wynik n eksperymentów realizacja próby (X 1,..., X n ) w ω Ω :

Systemy pomiarowo-diagnostyczne. Metody uczenia maszynowego wykład II 2017/2018

Systemy pomiarowo-diagnostyczne Metody uczenia maszynowego wykład II bogumil.konopka@pwr.edu.pl 2017/2018 Określenie rzeczywistej dokładności modelu Zbiór treningowym vs zbiór testowy Zbiór treningowy

Systemy pomiarowo-diagnostyczne Metody uczenia maszynowego wykład II bogumil.konopka@pwr.edu.pl 2017/2018 Określenie rzeczywistej dokładności modelu Zbiór treningowym vs zbiór testowy Zbiór treningowy

Projekt Sieci neuronowe

Projekt Sieci neuronowe Chmielecka Katarzyna Gr. 9 IiE 1. Problem i dane Sieć neuronowa miała za zadanie nauczyć się klasyfikować wnioski kredytowe. W projekcie wykorzystano dane pochodzące z 110 wniosków

Projekt Sieci neuronowe Chmielecka Katarzyna Gr. 9 IiE 1. Problem i dane Sieć neuronowa miała za zadanie nauczyć się klasyfikować wnioski kredytowe. W projekcie wykorzystano dane pochodzące z 110 wniosków

mgr inż. Magdalena Deckert Poznań, r. Metody przyrostowego uczenia się ze strumieni danych.

mgr inż. Magdalena Deckert Poznań, 30.11.2010r. Metody przyrostowego uczenia się ze strumieni danych. Plan prezentacji Wstęp Concept drift i typy zmian Algorytmy przyrostowego uczenia się ze strumieni

mgr inż. Magdalena Deckert Poznań, 30.11.2010r. Metody przyrostowego uczenia się ze strumieni danych. Plan prezentacji Wstęp Concept drift i typy zmian Algorytmy przyrostowego uczenia się ze strumieni

Selekcja cech osobniczych sygnału mowy z wykorzystaniem algorytmów genetycznych

Bi u l e t y n WAT Vo l. LXV, Nr 1, 2016 Selekcja cech osobniczych sygnału mowy z wykorzystaniem algorytmów genetycznych Kamil Kamiński, Andrzej P. Dobrowolski, Ewelina Majda-Zdancewicz Wojskowa Akademia

Bi u l e t y n WAT Vo l. LXV, Nr 1, 2016 Selekcja cech osobniczych sygnału mowy z wykorzystaniem algorytmów genetycznych Kamil Kamiński, Andrzej P. Dobrowolski, Ewelina Majda-Zdancewicz Wojskowa Akademia

Agnieszka Nowak Brzezińska Wykład III

Agnieszka Nowak Brzezińska Wykład III Naiwny klasyfikator bayesowski jest prostym probabilistycznym klasyfikatorem. Zakłada się wzajemną niezależność zmiennych niezależnych (tu naiwność) Bardziej opisowe

Agnieszka Nowak Brzezińska Wykład III Naiwny klasyfikator bayesowski jest prostym probabilistycznym klasyfikatorem. Zakłada się wzajemną niezależność zmiennych niezależnych (tu naiwność) Bardziej opisowe

Szczegółowy program kursu Statystyka z programem Excel (30 godzin lekcyjnych zajęć)

Szczegółowy program kursu Statystyka z programem Excel (30 godzin lekcyjnych zajęć) 1. Populacja generalna a losowa próba, parametr rozkładu cechy a jego ocena z losowej próby, miary opisu statystycznego

Szczegółowy program kursu Statystyka z programem Excel (30 godzin lekcyjnych zajęć) 1. Populacja generalna a losowa próba, parametr rozkładu cechy a jego ocena z losowej próby, miary opisu statystycznego

KLASYFIKACJA. Słownik języka polskiego

KLASYFIKACJA KLASYFIKACJA Słownik języka polskiego Klasyfikacja systematyczny podział przedmiotów lub zjawisk na klasy, działy, poddziały, wykonywany według określonej zasady Klasyfikacja polega na przyporządkowaniu

KLASYFIKACJA KLASYFIKACJA Słownik języka polskiego Klasyfikacja systematyczny podział przedmiotów lub zjawisk na klasy, działy, poddziały, wykonywany według określonej zasady Klasyfikacja polega na przyporządkowaniu

USING A PROBABILISTIC NEURAL NETWORK AND THE NEAREST NEIGHBOUR METHOD TO IDENTIFY SHIP RADIOSTATIONS

Tomasz PRACZYK identyfikacja obiektów UśYCIE SIECI PROBABILISTYCZNEJ ORAZ METODY NAJBLIśSZEGO SĄSIADA DO IDENTYFIKACJI OBCYCH RADIOSTACJI OKRĘTOWYCH Praca przedstawia zastosowanie probabilistycznej sieci

Tomasz PRACZYK identyfikacja obiektów UśYCIE SIECI PROBABILISTYCZNEJ ORAZ METODY NAJBLIśSZEGO SĄSIADA DO IDENTYFIKACJI OBCYCH RADIOSTACJI OKRĘTOWYCH Praca przedstawia zastosowanie probabilistycznej sieci

Algorytmy metaheurystyczne Wykład 11. Piotr Syga

Algorytmy metaheurystyczne Wykład 11 Piotr Syga 22.05.2017 Drzewa decyzyjne Idea Cel Na podstawie przesłanek (typowo zbiory rozmyte) oraz zbioru wartości w danych testowych, w oparciu o wybrane miary,

Algorytmy metaheurystyczne Wykład 11 Piotr Syga 22.05.2017 Drzewa decyzyjne Idea Cel Na podstawie przesłanek (typowo zbiory rozmyte) oraz zbioru wartości w danych testowych, w oparciu o wybrane miary,

Podstawy automatycznego rozpoznawania mowy. Autor: mgr inż. Piotr Bratoszewski

Podstawy automatycznego rozpoznawania mowy Autor: mgr inż. Piotr Bratoszewski Rys historyczny 1930-1950 pierwsze systemy Automatycznego rozpoznawania mowy (ang. Automatic Speech Recognition ASR), metody

Podstawy automatycznego rozpoznawania mowy Autor: mgr inż. Piotr Bratoszewski Rys historyczny 1930-1950 pierwsze systemy Automatycznego rozpoznawania mowy (ang. Automatic Speech Recognition ASR), metody

TESTY NIEPARAMETRYCZNE. 1. Testy równości średnich bez założenia normalności rozkładu zmiennych: Manna-Whitney a i Kruskala-Wallisa.

TESTY NIEPARAMETRYCZNE 1. Testy równości średnich bez założenia normalności rozkładu zmiennych: Manna-Whitney a i Kruskala-Wallisa. Standardowe testy równości średnich wymagają aby badane zmienne losowe

TESTY NIEPARAMETRYCZNE 1. Testy równości średnich bez założenia normalności rozkładu zmiennych: Manna-Whitney a i Kruskala-Wallisa. Standardowe testy równości średnich wymagają aby badane zmienne losowe

Spis treści Wstęp Estymacja Testowanie. Efekty losowe. Bogumiła Koprowska, Elżbieta Kukla

Bogumiła Koprowska Elżbieta Kukla 1 Wstęp Czym są efekty losowe? Przykłady Model mieszany 2 Estymacja Jednokierunkowa klasyfikacja (ANOVA) Metoda największej wiarogodności (ML) Metoda największej wiarogodności

Bogumiła Koprowska Elżbieta Kukla 1 Wstęp Czym są efekty losowe? Przykłady Model mieszany 2 Estymacja Jednokierunkowa klasyfikacja (ANOVA) Metoda największej wiarogodności (ML) Metoda największej wiarogodności

METODY STATYSTYCZNE W BIOLOGII

METODY STATYSTYCZNE W BIOLOGII 1. Wykład wstępny 2. Populacje i próby danych 3. Testowanie hipotez i estymacja parametrów 4. Planowanie eksperymentów biologicznych 5. Najczęściej wykorzystywane testy statystyczne

METODY STATYSTYCZNE W BIOLOGII 1. Wykład wstępny 2. Populacje i próby danych 3. Testowanie hipotez i estymacja parametrów 4. Planowanie eksperymentów biologicznych 5. Najczęściej wykorzystywane testy statystyczne